José Juan Espinosa endeuda Cholula a 20 años con 50 millones de pesos

el proyecto de endeudamiento por 50 millones de pesos pagaderos a 20 años entre el…

Read more »Tres cuerpos tres cadáveres

2016 0127 | Los cadáveres de tres jóvenes fueron arrojados en la congregación de Plan …

Read more »Excavando en las calles de Cholula

Ubicada al poniente de la capital del estado de Puebla, Cholula cuenta con 3 000 año…

Read more »Muere linchado en Acatlán

Acatlán de Osorio, Pue.- Un asaltante fue golpeado hasta la muerte por pobladores de …

Read more »Policía de Cholula. Rápidos y furiosos

Hola buen día, quiero compartirles que el día de hoy miércoles 27 de enero de 2016…

Read more »Gobernador deja plantado a José Juan Espinosa

El gobernador Rafael Moreno Valle Rosas dejó plantado al presidente municipal de San…

Read more »José Juan Espinosa despoja a cholultecas para construir tianguis

Con levantamientos topográficos, documentos notariados e incluso con recibos oficial…

Read more »Conductor ebrio choca camión recolector de basura

En presunto estado de ebriedad, el conductor de un camión recolector de basura del g…

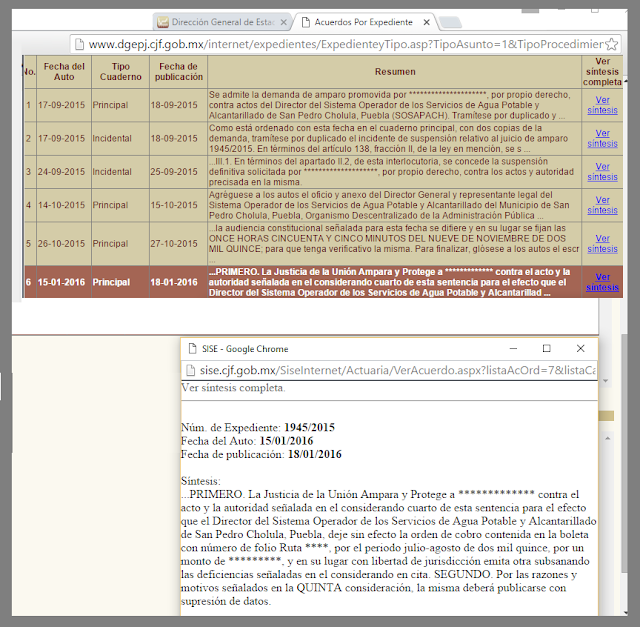

Read more »José Juan Espinosa pierde amparo por cobro abusivo y sin fundamento

Este día el Poder Judicial de la Federación otorgó otro revés a la pésima administ…

Read more »Noticia FALSA

Aprobado: 5 años de cárcel a mujeres que den pecho en vía pública Difunden nuevamente …

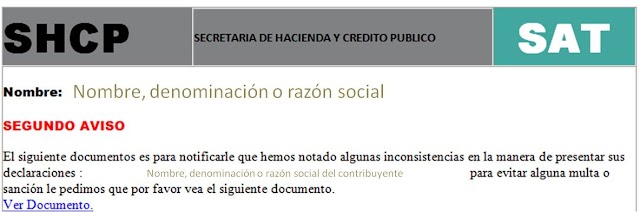

Read more »Phishing

Phishing o suplantación de identidad es un término informático que denomina un modelo …

Read more »Lista de correos fraude SAT

El SAT ha informado de las siguientes direcciones electrónicas que son FRAUDE. Los cor…

Read more »Correo fraude SAT mas reciente

Al 7 de Enero de 2016 el correo FALSO del SAT es el siguiente: Y por BUZÓN TRIBUTARIO …

Read more »FRAUDES

Aún cuando el Servicio de Administración Tributaria (SAT) ha emitido alertas sobre cor…

Read more »Municipios

- 001 Acajete

- 002 Acateno

- 003 Acatlán

- 004 Acatzingo

- 005 Acteopan

- 006 Ahuacatlán

- 007 Ahuatlán

- 008 Ahuazotepec

- 009 Ahuehuetitla

- 010 Ajalpan

- 011 Albino Zertuche

- 012 Aljojuca

- 015 Amozoc

- 016 Aquixtla

- 020 Atlixco

- 026 Ayotoxco de Guerrero

- 028 Caltepec

- 030 Cañada Morelos

- 036 Coronango

- 037 Coxcatlán

- 038 Coyomeapan

- 043 Cuautlancingo

- 045 Cuetzalan del Progreso

- 048 Chapulco

- 049 Chiautla

- 050 Chiautzingo

- 053 Chietla

- 055 Chignahuapan

- 056 Chignautla

- 062 Eloxochitlán

- 071 Huaquechula

- 073 Huauchinango

- 076 Huehuetlán El Grande

- 077 Huejotzingo

- 079 Hueytamalco

- 087 Izúcar de Matamoros

- 092 Juan C. Bonilla

- 097 Libres

- 098 Los Reyes de Juárez

- 106 Nopalucan

- 108 Ocoyucan

- 112 Palmar de Bravo

- 116 Puebla

- 120 San Andrés Cholula

- 125 San Gabriel Chilac

- 130 San José Miahuatlán

- 133 San Martín Texmelucán

- 137 San Miguel Xoxtla

- 141 San Pedro Cholula

- 143 San Salvador El Seco

- 144 San Salvador El Verde

- 145 San Salvador Huixcolotla

- 150 Santiago Miahuatlán

- 153 Tecali de Herrera

- 154 Tecamachalco

- 156 Tehuacán

- 160 Teotlalco

- 161 Tepanco de López

- 163 Tepatlaxco de Hidalgo

- 164 Tepeaca

- 166 Tepeojuma

- 174 Teziutlán

- 176 Tilapa

- 177 Tlacotepec de Benito Juárez

- 180 Tlahuapan

- 181 Tlaltenango

- 186 Tlatlauquitepec

- 194 Venustiano Carranza

- 197 Xicotepec

- 202 Xochitlán de Vicente Suárez

- 207 Zacapoaxtla

- 208 Zacatlán

- 209 Zapotitlán

- 211 Zaragoza

- 214 Zinacatepec

- 216 Zoquiapan

- 217 Zoquitlán

Noticias populares

.jpeg)

Charolet ponente en la SEGOB

¿Por qué no debes pisar a las cucarachas?

Social Plugin